Connector für OData, SAP Gateway und Microsoft Sharepoint - Allgemeine Angaben

Diesen Dialog erreichen Sie auf folgenden Wegen:Modul Integration Daten konsumieren Connector für OData Hauptmenü OData / Neue Datenquelle oder Bearbeiten bei einer bestehenden Verbindung

Modul Integration Daten konsumieren Connector für SAP Gateway Hauptmenü SAP Gateway / Neue Datenquelle oder Bearbeiten bei einer bestehenden Verbindung

Modul Integration Daten konsumieren Connector für Microsoft SharePoint Hauptmenü Microsoft SharePoint/ Neue Datenquelle oder Bearbeiten bei einer bestehenden Verbindung

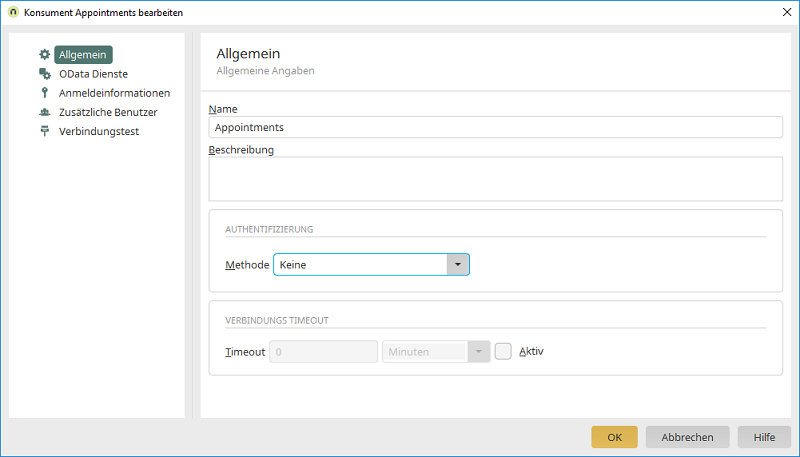

1. Connector für OData / Connector für SAP Gateway

Name

Tragen Sie hier den Namen der Verbindung ein.Beschreibung

Hier kann eine Beschreibung der Verbindung eingetragen werden.Authentifizierung

1.1. Methode

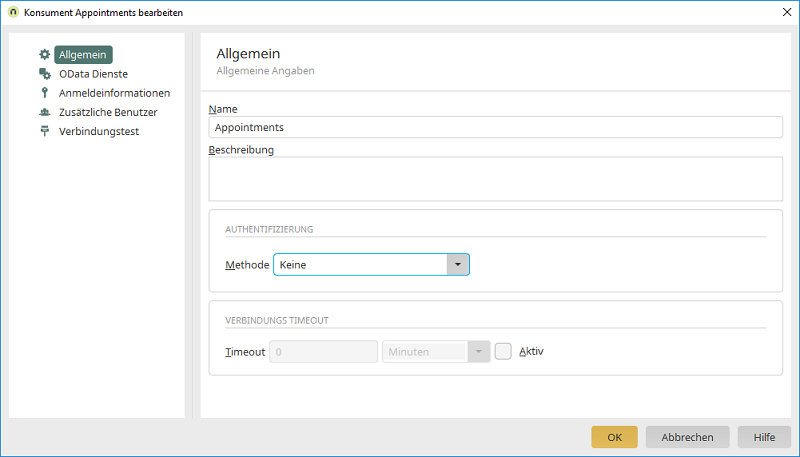

1.1.1. Keine

Für den anonymen Zugriff.1.1.2. Einfach

Mit dieser Methode (HTTP Basic) werden die Login-Informationen abgefragt. Der hier einzutragende Benutzer wird lediglich für den Zugriff auf die Service-Metadaten im Portal Manager benötigt.

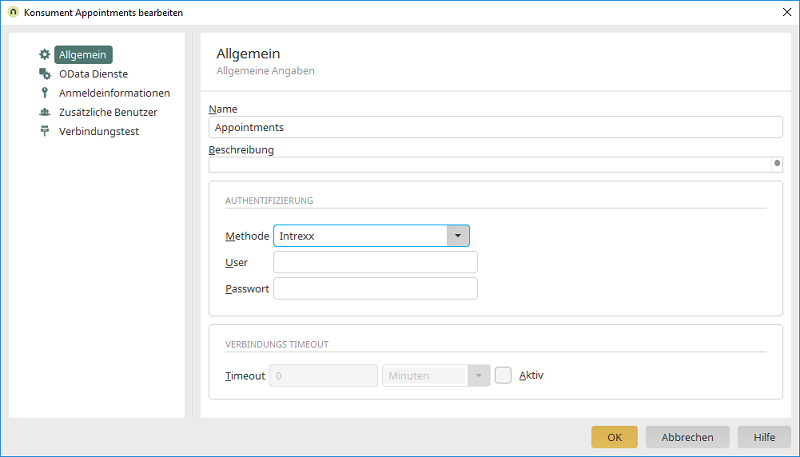

1.1.3. Intrexx

Diese Methode bietet sich für Dienste an, die über den Intrexx-OData-Provider bereitgestellt werden. Dabei werden Anmeldeinformationen verschlüsselt übertragen. Für den Zugriff auf die Metadaten tragen Sie auch hier einen Intrexx-Benutzer mit Passwort ein.

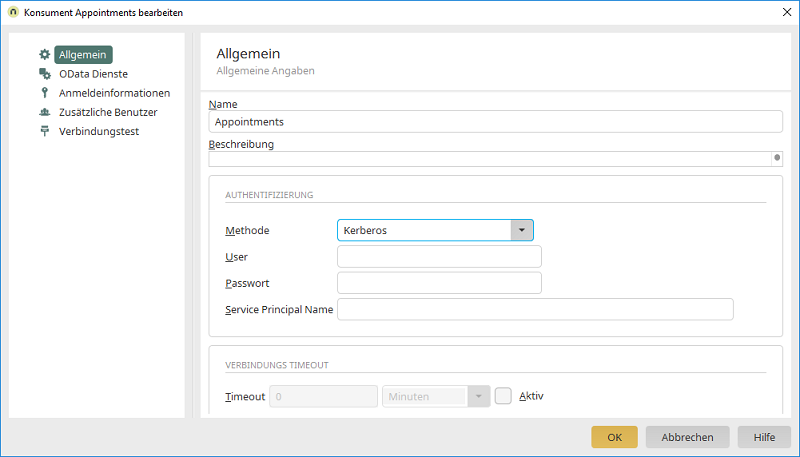

1.1.4. Kerberos / Kerberos (HTTP Basic)

Mit diesen Methoden steht in Windows-Umgebungen die Windows-Integrierte-Authentifizierung für ein Single-Sign-On zur Verfügung. Mit Kerberos (HTTP Basic) können sich auch Clients authentifizieren, die das Kerberos-Protokoll nicht unterstützen. Bitte beachten Sie folgende Grundvoraussetzungen für eine erfolgreiche Authentifizierung mit Kerberos:

- Das Intrexx-Portal muss mit integrierter Windows-Authentifizierung betrieben werden.

- Die Benutzer aus Ihrem Active-Directory müssen entsprechend in das Portal importiert sein. Bitte stellen Sie sicher, dass mindestens ein Benutzer in der Administratoren-Benutzergruppe enthalten ist, damit das System weiterhin administriert werden kann.

- Der Server, auf dem Intrexx installiert ist, benötigt die Gruppenrichtlinie "Delegierung".

- Alle Clients und Server müssen Mitglieder der gleichen Domäne sein. Im Internet Explorer muss in den Sicherheitseinstellungen der verwendeten Zone bei Benutzerauthentifizierung "Automatische Anmeldung mit aktuellem Benutzernamen und Kennwort" eingestellt sein. Außerdem muss in den erweiterten Einstellungen die Einstellung "Integrierte Windows-Authentifizierung aktivieren" gesetzt sein.

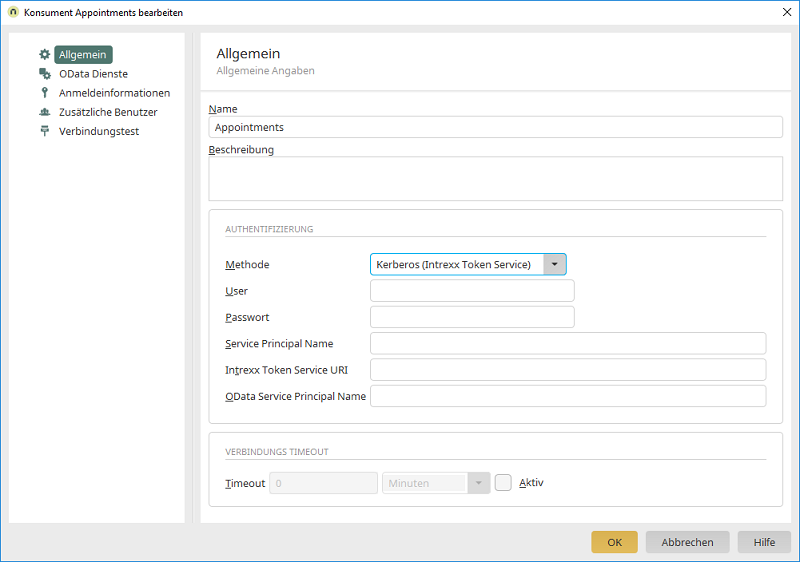

1.1.5. Kerberos (Intrexx Token Service)

Alle Informationen dazu finden Sie hier.

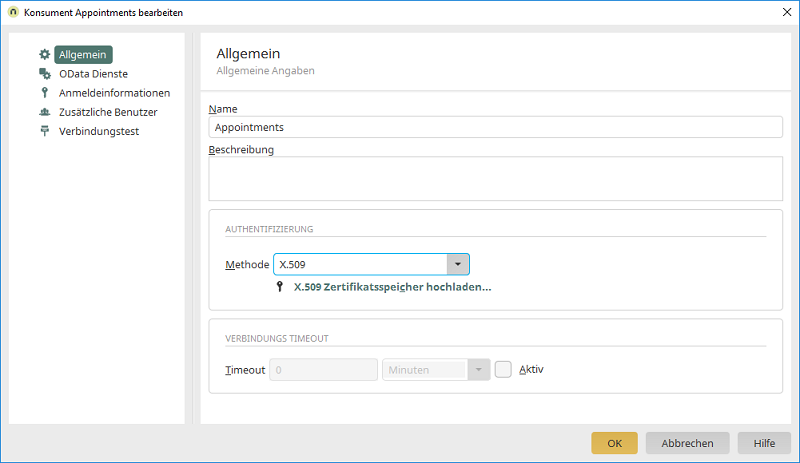

1.1.6. X.509

Mit dieser Methode kann ein Zertifikatsspeicher im PKCS12-Format hochgeladen werden. Jeder Anwender kann später im Browser seinen eigenen Zertifikatsspeicher über ein Login-Formular hochladen. Für die Authentifizierung mit X.509-Zertifikation wird vorausgesetzt, dass das Root-Zertifikat der Authentifizierungsstelle, die für die Ausstellung der Client-Zertifikate zuständig ist, zuvor in Intrexx importiert wurde. Führen Sie nach dem Import einen Neustart des Portaldienstes durch.

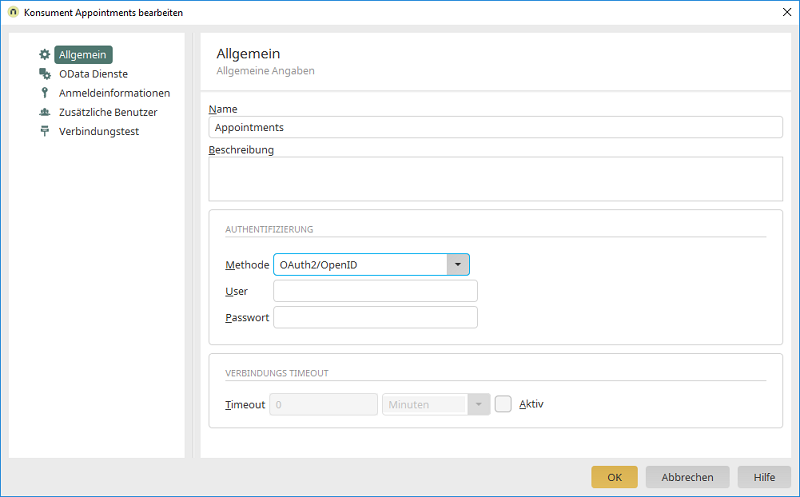

1.1.7. OAuth2/OpenID Connect (ab Intrexx 8 mit Online-Update 05)

Diese Methode unterstützt Dienste, die eine OAuth2-Autorisierung des Benutzers benötigen. Sollte der Dienst ein Auto-Approval des Users unterstützen, kann hier die Anmeldung eines Benutzers für die Metadaten hinterlegt werden. Ist dies nicht möglich, so muss das Metadaten-Dokument zunächst manuell als lokale Datei gespeichert und im Portalverzeichnis internal/cfg/odata mit dem Dateinamen <SERVICE_GUID>.edmx hinterlegt werden. Die eigentliche Konfiguration der OAuth2-Autorisierung muss derzeit noch direkt in der XML-Konfigurationsdatei des OData-Konsumenten im Portalverzeichnis internal/cfg/odata mit dem Dateinamen <SERVICE_GUID>.xml vorgenommen werden. Relevant sind dabei die Properties:

<property name="authenticationType" value="OAUTH2"/> // Value muss OAUTH2 sein

<property name="oauth2.scope" value="<OAuth Scopes>"/>

<property name="oauth2.authenticationScheme" value="<Schema>"/>

<property name="oauth2.clientId" value="<Client ID>"/>

<property name="oauth2.grantType" value="<Grant Type>"/>

<property name="oauth2.clientAuthenticationScheme" value="<Client Schema>"/>

<property name="oauth2.userAuthorizationUri value="<Endpunkt für die Authentifizierung>"/>

<property name="oauth2.clientSecret"value="<Client Secret>"/>

<property name="oauth2.redirectUri" value="<Redirect URL>"/>

<property name="oauth2.accessTokenUri" value="<Endpunkt für die Anforderung eines Tokens>"/>

Spring Security OAuth2 Identity Provider

<?xml version="1.0" encoding="UTF-8"?>

<odata xmlns="urn:schemas-unitedplanet-de:lucy:server:odata:consumer:cfg" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="urn:schemas-unitedplanet-de:lucy:server:odata:consumer:cfg consumer.xsd">

<consumer description="" guid="30378A6DEDA601F69D525C7FCAFA7E12CEC114C8" name="SpringOAuth2">

<property name="authenticationType" value="OAUTH2"/>

<property name="additionalAuthenticationTypes" value=""/>

<property name="userName" value="user"/>

<property name="password" value="E54F94C0106981A41312FC14955B164C"/>

<property name="servicePrincipalName" value=""/>

<property name="isSharePointService" value="false"/>

<property name="isSapService" value="false"/>

<property name="sapUseDefaultClientId" value="false"/>

<property name="sapClientId" value=""/>

<property name="sapNetweaverGatewayHost" value=""/>

<property name="sapNetweaverGatewayPort" value=""/>

<property name="sapNetweaverGatewayUseSSL" value="false"/>

<property name="sapSolutionManagerRegistered" value="false"/>

<property name="authTypeSource" value=""/>

<property name="authLoginSource" value=""/>

<property name="authPasswordSource" value=""/>

<property name="authSapClientIdSource" value=""/>

<property name="oauth2.grantType" value="authorization_code"/>

<property name="oauth2.clientAuthenticationScheme" value="form"/>

<property name="oauth2.accessTokenUri" value="http://localhost:9999/uaa/oauth/token"/>

<property name="oauth2.userAuthorizationUri" value="http://localhost:9999/uaa/oauth/authorize"/>

<property name="oauth2.scope" value="openid"/>

<property name="oauth2.clientId" value="acme"/>

<property name="oauth2.clientSecret" value="acmesecret"/>

<property name="oauth2.redirectUri" value="http://localhost/devportal/oauth2"/>

<services>

<service guid="E2050082619BBD33EEDEA97BDCC9223B25244191" name="SpringOauth2" odataSpecVersion="V2" sapCsrfTokenRequired="false" serviceRootURI="http://localhost:8888/res/" useSSL="false"/>

</services>

<userMappings/>

</consumer>

</odata>

Microsoft Outlook Online (nur http, kein OData)

<property name="authenticationType" value="OAUTH2"/> // Value muss OAUTH2 sein

<property name="oauth2.scope" value="https://outlook.office.com/mail.read"/>

<property name="oauth2.authenticationScheme" value="form"/>

<property name="oauth2.clientId" value="<Client ID>"/>

<property name="oauth2.grantType" value="authorization_code"/>

<property name="oauth2.clientAuthenticationScheme" value="form"/>

<property name="oauth2.userAuthorizationUri value="https://login.microsoftonline.com/common/oauth2/v2.0/authorize"/>

<property name="oauth2.clientSecret"value="<Client Secret>"/>

<property name="oauth2.redirectUri" value="http://localhost/devportal/oauth2"/>

<property name="oauth2.accessTokenUri" value= "https://login.microsoftonline.com/common/oauth2/v2.0/token"/>

<services>

<service guid="XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX" name="Outlook" odataSpecVersion="V2" sapCsrfTokenRequired="false" serviceRootURI="https://outlook.office.com/api/v2.0/me/messages" useSSL="true"/>

</services>

GoogleMail (nur http, kein OData)

<property name="authenticationType" value="OAUTH2"/> // Value muss OAUTH2 sein

<property name="oauth2.scope" value="https://mail.google.com/"/>

<property name="oauth2.authenticationScheme" value="header"/>

<property name="oauth2.clientId" value="<Client ID>"/>

<property name="oauth2.grantType" value="authorization_code"/>

<property name="oauth2.clientAuthenticationScheme" value="header"/>

<property name="oauth2.userAuthorizationUri value="https://accounts.google.com/o/oauth2/auth"/>

<property name="oauth2.clientSecret"value="<Client Secret>"/>

<property name="oauth2.redirectUri" value="http://localhost/devportal/oauth2"/>

<property name="oauth2.accessTokenUri" value= "https://accounts.google.com/o/oauth2/token"/>

<services>

<service guid="XXXXXXXXXXXXXXXXXXXXXXXXXXXXX" name="GMail Inbox" odataSpecVersion="V2" sapCsrfTokenRequired="false" serviceRootURI="https://www.googleapis.com/gmail/v1/users/firstname.lastname@googlemail.com/messages/" useSSL="true"/>

</services>

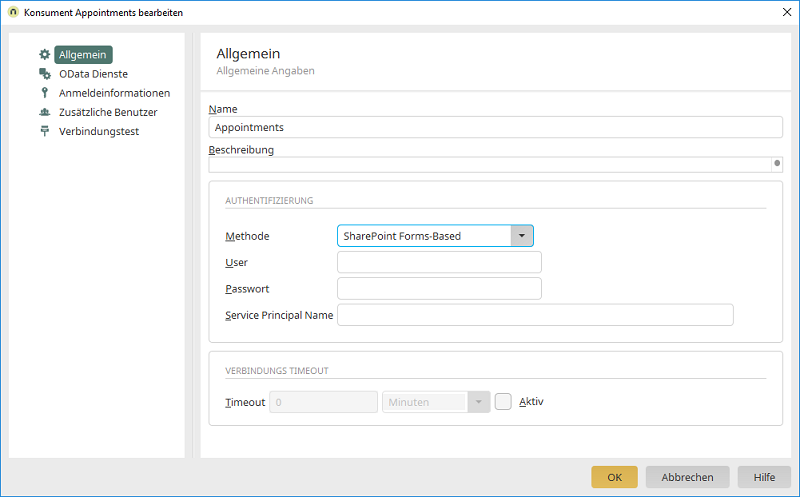

1.1.8. SharePoint Forms-based

Alle Informationen zur formularbasierten Authentifizierung bei Microsoft SharePoint-Verbindungen finden Sie hier.

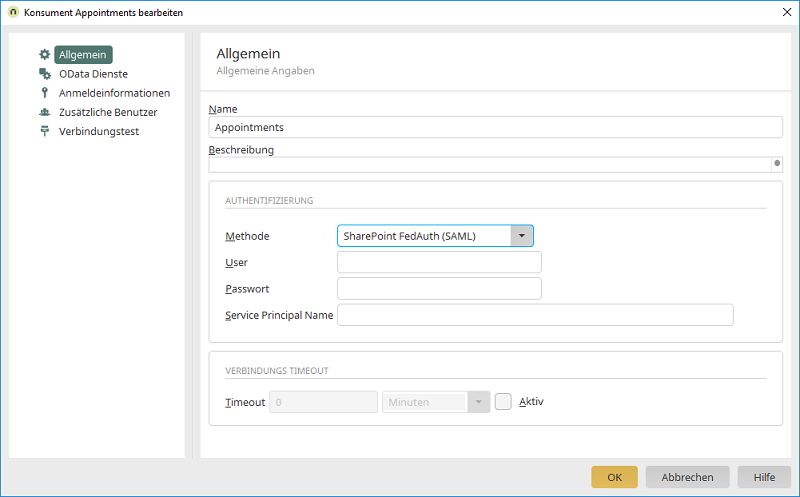

1.1.9. SharePoint Fed Auth (SAML)

Alle Informationen zur formularbasierten Authentifizierung mit SAML-konformem Identitätsanbieter bei Microsoft SharePoint-Verbindungen finden Sie hier.

Verbindungstimeout

Timeout

Tragen Sie hier die Anzahl der Millisekunden, Sekunden, Minuten oder Stunden ein, für die die Verbindung aufrecht erhalten werden soll.Aktiv

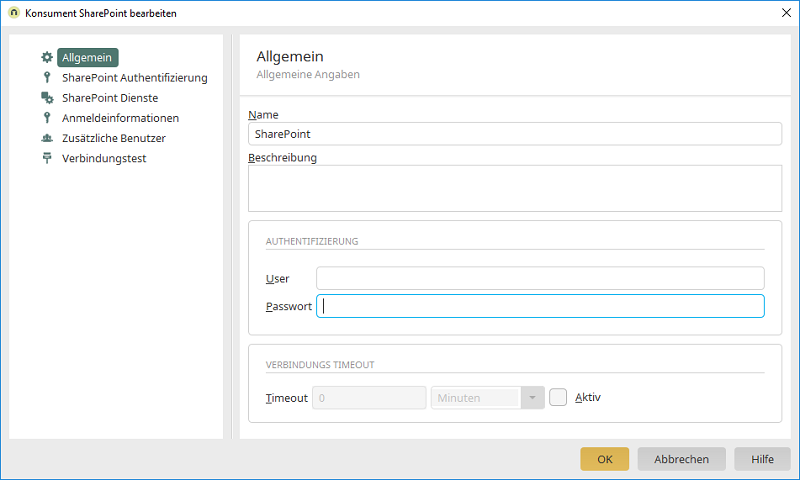

Mit dieser Einstellung wird das hier vorgegebene Timout wirksam.2. Connector für SharePoint

Name

Tragen Sie hier den Namen der neuen Verbindung ein.Beschreibung

Hier können Sie eine kurze Beschreibung erfassen.Authentifizierung

User / Passwort

Tragen Sie hier den Benutzernamen und das Passwort ein, unter dem Sie auf SharePoint zugreifen wollen. Der hier eingetragene Benutzer wird lediglich für den Zugriff auf die Service-Metadaten im Portal Manager benötigt.OAuth2/OpenID Connect (ab Intrexx 8 mit Online-Update 05)

Die Methode OAuth2 unterstützt Dienste, die eine OAuth2-Autorisierung des Benutzers benötigen. Sollte der Dienst ein Auto-Approval des Users unterstützen, kann hier die Anmeldung eines Benutzers für die Metadaten hinterlegt werden. Ist dies nicht möglich, so muss das Metadaten-Dokument zunächst manuell als lokale Datei gespeichert und im Intrexx-OData-Konfigurationsverzeichnis des Portals hinterlegt werden (Dateiname: <SERVICE_GUID>.edmx).

Die eigentliche Konfiguration der OAuth2-Autorisierung muss derzeit noch direkt in der XML-Konfigurationsdatei des OData-Konsumenten (Datei Portalverzeichnis/internal/cfg/odata/<SERVICEGUID>.xml) vorgenommen werden. Relevant sind dabei die Properties:

<property name="authenticationType" value="OAUTH2"/> // Value muss OAUTH2 sein

<property name="oauth2.scope" value="<OAuth Scopes>"/>

<property name="oauth2.authenticationScheme" value="<Schema>"/>

<property name="oauth2.clientId" value="<Client ID>"/>

<property name="oauth2.grantType" value="<Grant Type>"/>

<property name="oauth2.clientAuthenticationScheme" value="<Client Schema>"/>

<property name="oauth2.userAuthorizationUri value="<Endpunkt für die Authentifizierung>"/>

<property name="oauth2.clientSecret"value="<Client Secret>"/>

<property name="oauth2.redirectUri" value="<Redirect URL>"/>

<property name="oauth2.accessTokenUri" value="<Endpunkt für die Anforderung eines Tokens>"/>

Microsoft SharePoint 365 (OAuth2 via AzureAD)

<?xml version="1.0" encoding="UTF-8"?>

<odata xmlns="urn:schemas-unitedplanet-de:lucy:server:odata:consumer:cfg" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="urn:schemas-unitedplanet-de:lucy:server:odata:consumer:cfg consumer.xsd">

<consumer description="" guid="A07EFC374A42F1A4C2C0BEDB60E5B99B2F89F660" name="SharePoint365">

<property name="authenticationType" value="OAUTH2"/>

<property name="oauth2.scope" value="Site.Read Web.Read List.Write"/>

<property name="oauth2.clientId" value="CLIENT_ID"/>

<property name="oauth2.grantType" value="authorization_code"/>

<property name="oauth2.clientAuthenticationScheme" value="form"/>

<property name="oauth2.authenticationScheme" value="form"/>

<property name="oauth2.userAuthorizationUri" value="https://company.sharepoint.com/_layouts/15/OAuthAuthorize.aspx"/>

<property name="oauth2.clientSecret" value="CLIENT_SECRET"/>

<property name="oauth2.redirectUri" value="https://localhost/devportal/oauth2"/>

<property name="oauth2.accessTokenUri" value="https://accounts.accesscontrol.windows.net/TENANT_ID/tokens/OAuth/2"/>

<property name="sharePoint.oauth2.resource" value=".../company.sharepoint.com@TENANT_ID"/>

<property name="sharePoint.oauth2.realm" value="TENANT_ID"/>

<services>

<service guid="0EA408C8493C29D52921D6E78389A2A5CD1E2539" name="SharePoint365" odataSpecVersion="V2" sapCsrfTokenRequired="false" serviceRootURI="https://company.sharepoint.com/_vti_bin/listdata.svc/" useEtag="true" useSSL="true"/>

</services>

<userMappings/>

</consumer>

</odata>